Cyber attacco russo multi-evento interruppe la fornitura di energia elettrica in Ucraina

Mandiant ha pubblicato una nuova ricerca su un sofisticato cyber attacco russo multi-evento, avvenuto alla fine del 2022 e che ha causato interruzioni di corrente non pianificate sul territorio ucraino, in concomitanza con gli attacchi missilistici russi, con obiettivo infrastrutture critiche in tutto il Paese.

L’attacco è stato realizzato tramite una tecnica innovativa per colpire i sistemi di controllo industriale (ICS) e la tecnologia operativa (OT) e indica che l’attore della minaccia è probabilmente in grado di sviluppare rapidamente capacità simili contro altri sistemi OT di differenti produttori di apparecchiature originali (OEM) utilizzati in tutto il mondo.

La ricerca illustra come il gruppo di minaccia russo Sandworm abbia preso di mira una centrale elettrica ucraina lo scorso anno per causare interruzioni di corrente.

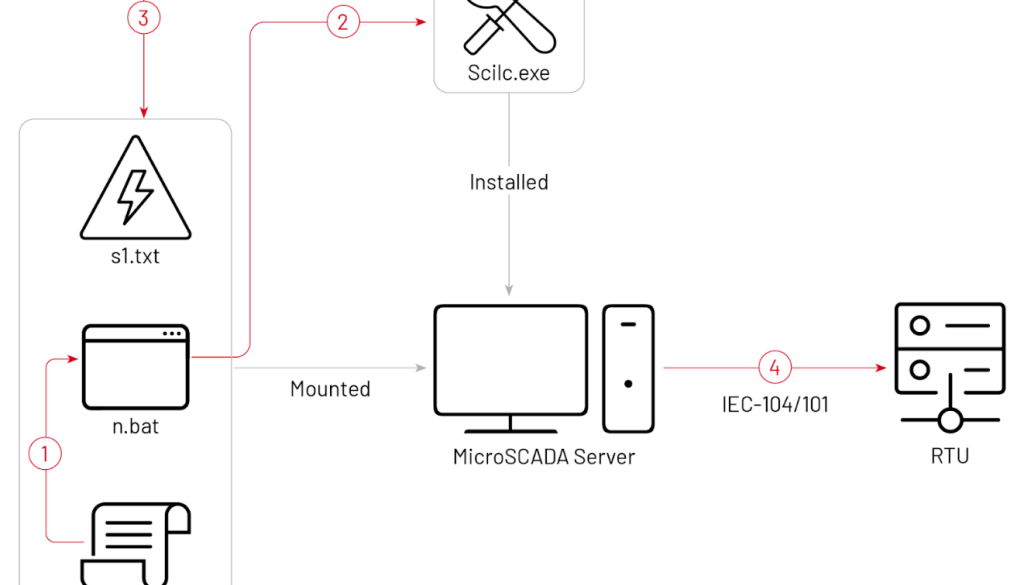

Nell’attaccare i sistemi OT, Sandworm ha inizialmente utilizzato tecniche di tipo “living off the land” per far scattare gli interruttori della sottostazione della vittima, causando così un’interruzione di corrente non pianificata.

La tecnica usata “living off the land” (a.k.a LotL) è basata sull’utilizzo di tools di sistema, di cui tipicamente ci si fida di più e meno soggetti ai controlli di sicurezza da parte degli EDR.

Attraverso il suo impiego, l’attaccante è stato in grado di ridurre la probabilità di essere scoperto o di lasciare tracce che avrebbero potuto poi essere utilizzate per rilevare altre operazioni.

Sebbene Mandiant non sia stata in grado di determinare il mezzo iniziale dell’intrusione, l’analisi suggerisce che l’attacco è stato condotto con cura in appena due mesi.

“Non ci sono molte prove che questo attacco sia stato progettato per una necessità pratica a livello militare. In genere sono i civili ad essere colpiti da questi attacchi, che probabilmente vengono compiuti per esacerbare il tributo psicologico della guerra. È importante non perdere di vista la grave minaccia che l’Ucraina sta ancora affrontando, soprattutto con l’avvicinarsi dell’inverno”, dichiara John Hultquist, Mandiant Chief Analyst. “Si è diffusa l’idea sbagliata che gli attacchi in Ucraina non siano stati all’altezza delle previsioni. Il fatto è che gli attacchi sono stati limitati dall’eccezionale lavoro dei difensori ucraini e dei loro partner, che hanno lavorato instancabilmente per prevenire centinaia di scenari come questo. Il fatto che questo incidente sia isolato è una testimonianza del loro eccezionale lavoro”.

Altre informazioni chiave presenti nella ricerca:

- L’intrusione è iniziata nel giugno 2022 o prima ed è culminata in due eventi disruptive il 10 e il 12 ottobre 2022, un’interruzione di corrente e un successivo evento di pulizia progettato per limitare le indagini;

- Queste nuove tecniche “suggeriscono una crescente maturità dell’arsenale OT offensivo della Russia, compresa la capacità di riconoscere nuovi vettori di minacce OT, sviluppare nuove capacità e sfruttare diverse tipologie di infrastrutture OT per eseguire nuovi attacchi”;

- Questo incidente e quello di INDUSTROYER.V2 dello scorso anno dimostrano entrambi gli sforzi per semplificare le capacità di attacco OT attraverso funzioni di implementazione semplificate, e che la Russia continua a investire in capacità informatiche offensive focalizzate all’OT;

- Sebbene Mandiant non possegga sufficienti prove per concludere che l’attacco informatico alla centrale elettrica sia stato deliberatamente programmato in concomitanza con gli attacchi missilistici, si nota che la tempistica dei due è coincidente.