Ransomware-as-a-Service Nokoyawa

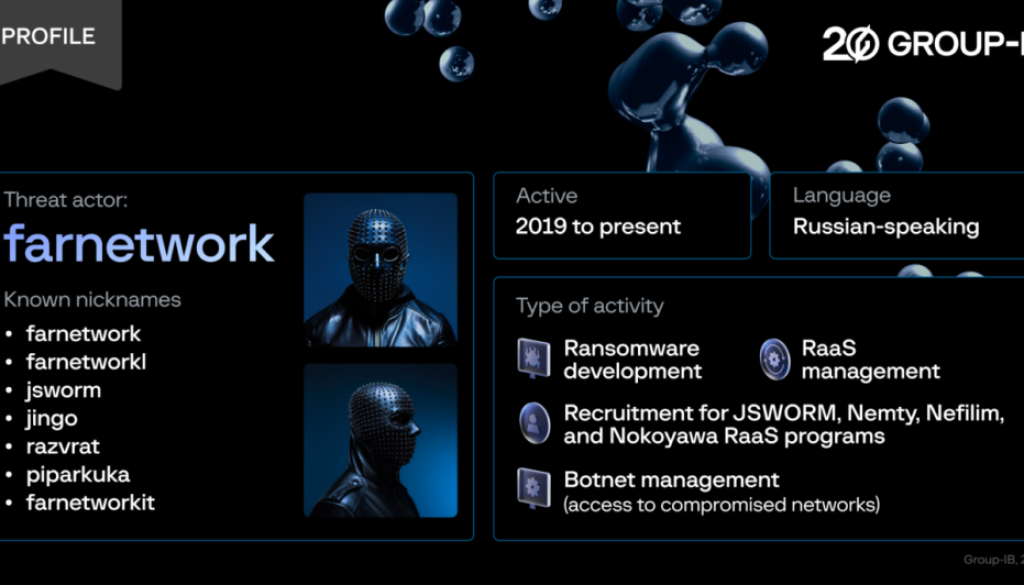

Il team di Threat Intelligence di Group-IB ha cercato di infiltrare un programma privato di Ransomware-as-a-Service (RaaS) basato su Nokoyawa e gestito da farnetwork, un attore della minaccia noto su diversi forum sotterranei come farnetworkl, jingo, jsworm, razvrat, piparkuka e farnetworkit. Farnetwork ha iniziato a reclutare attivamente affiliati per il suo programma RaaS nel febbraio 2023.

Durante il “colloquio di lavoro”, farnetwork ha rivelato una serie di dettagli preziosi non solo su Nokoyawa, ma sulla sua intera carriera, consentendo ai ricercatori di Group-IB di tracciare l’intero sviluppo di questo prolifico master mind del ransomware, di cui in precedenza avevano studiato attentamente la presenza online su forum sotterranei e le attività condotte sotto vari pseudonimi tra il 2019 e il 2023.

farnetwork è risultato coinvolto in diversi progetti di ransomware tra loro collegati, tra cui JSWORM, Nefilim (un’operazione di ransomware condotta a livello mondiale con oltre 40 vittime), Karma e Nemty. Hanno contribuito allo sviluppo del ransomware e alla gestione di programmi RaaS di terzi prima di lanciare il proprio programma RaaS basato sul ransomware Nokoyawa (utilizzato anche da ShadowSyndicate).

Ulteriori dettagli sulla carriera criminale del threat actor e sui programmi ransomware a cui ha partecipato sono disponibili sul blog di Group-IB.

Scoperte chiave

farnetwork pubblicizzava attivamente la propria ricerca di nuovi affiliati in grado di lavorare con accessi a reti compromesse e promettendo di fornire – a scopo di test – campioni di ransomware perfettamente funzionali e supporto. I candidati che desideravano unirsi alle attività ransomware di farnetwork dovevano superare un test, per il quale farnetwork metteva a disposizione le credenziali di account aziendali compromessi.

farnetwork ha altresì condiviso dettagli sulla ripartizione dei ricavi nel suo programma RaaS. Nello specifico: un affiliato che effettua con successo un attacco ransomware riceve il 65% del riscatto, il proprietario della botnet il 20%, e lo sviluppatore del ransomware il 15%. Se in altri programmi gli affiliati di solito possono trattenere fino all’85% del riscatto, la particolarità di farnetwork è che gli stessi non dovevano procurarsi l’accesso a reti compromesse in autonomia. Al contrario potevano acquisire tale accesso da farnetwork, che apparentemente intratteneva una propria botnet con accesso a diverse reti aziendali.

A tal proposito, però, l’unità di Threat Intelligence di Group-IB ha scoperto che alcune delle credenziali fornite da farnetwork erano apparse per la prima volta nell’Underground Cloud of Logs, un servizio che fornisce accesso a informazioni riservate compromesse, carpite principalmente tramite malware per il furto di informazioni. Le credenziali fornite da farnetwork, in particolare, erano state compromesse utilizzando il famigerato info stealer RedLine, non erano quindi state ottenute da una fonte esclusiva come la botnet menzionata.

Inoltre, farnetwork ha specificato espressamente sia non aver sviluppato Nokoyawa sia che agli affiliati non era consentito attaccare organizzazioni mediche e sanitarie. Durante la chat, farnetwork ha anche condiviso che il suo programma di affiliazione RaaS disponeva di una piattaforma DLS. I ricercatori di Group-IB hanno identificato due DLS collegati al ransomware Nokoyawa. Uno, operativo nel gennaio 2023, conteneva informazioni su una sola vittima e oggi non è più accessibile. L’altro DLS Nokoyawa, apparso nel maggio 2023, ha cessato le operazioni nell’ottobre 2023. A quel punto conteneva i dati di 35 vittime.